قابلیت IPS (سیستم پیشگیری از نفوذ) در FortiGate

0

0

0

۳۱ فروردین ۱۴۰۴

IPS چیست؟

IPS (Intrusion Prevention System) سیستمی است که ترافیک عبوری از شبکه را بررسی کرده و در صورت شناسایی حملات یا تهدیدات، آنها را متوقف میکند. برخلاف IDS که فقط هشدار میدهد، IPS بهصورت فعال جلوی تهدید را میگیرد.

IPS در FortiGate یکی از ابزارهای قدرتمند برای محافظت فعال شبکه است. با پشتیبانی از امضاهای قدرتمند FortiGuard، تنظیمات دقیق و مانیتورینگ حرفهای، این قابلیت میتواند جلوی بسیاری از تهدیدات مدرن را بگیرد. استفاده از آن نیاز به دقت در تنظیم و بهروزرسانی دارد تا هم امنیت را بالا نگه دارد و هم عملکرد سیستم را کاهش ندهد.

اهداف اصلی IPS در FortiGate

- شناسایی و جلوگیری از حملات شبکهای مانند:

- حملات اسکن پورت

- حملات DoS / DDoS

- حملات exploit روی نرمافزارها و سیستمعاملها

- افزایش امنیت لایه کاربرد

- محافظت از سرورها، کلاینتها و تجهیزات شبکه

- نقش کلیدی در Zero-Day Protection (با استفاده از FortiGuard)

ساختار IPS در FortiGate

- Signature-based Detection استفاده از امضاهای از پیش تعریفشده برای شناسایی تهدیدات.

- Anomaly-based Detection بررسی رفتارهای غیرعادی در ترافیک.

- Protocol Decoding تحلیل پروتکلها برای تشخیص سوءاستفادهها از نقصها.

- FortiGuard Service یک سرویس مبتنی بر فضای ابری که امضاها را بهروزرسانی میکند.

نحوه فعالسازی و تنظیم IPS در FORTIGATE

مراحل از طریق رابط گرافیکی (GUI)

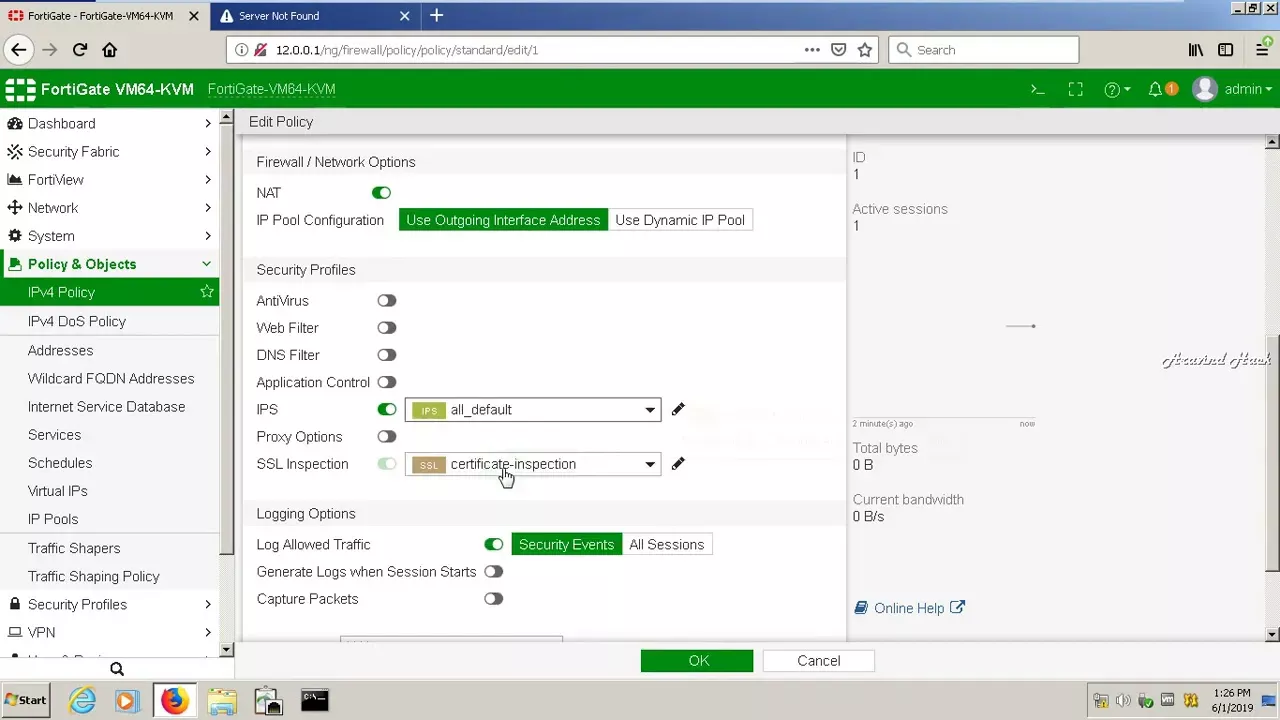

۱. ایجاد یا ویرایش یک Policy

مسیر:

Policy & Objects > IPv4 Policy

یا

Firewall Policy

در policy مورد نظر، قسمت Security Profiles را باز کنید.

گزینه IPS را فعال کنید و روی Create New یا انتخاب یک پروفایل موجود کلیک کنید.

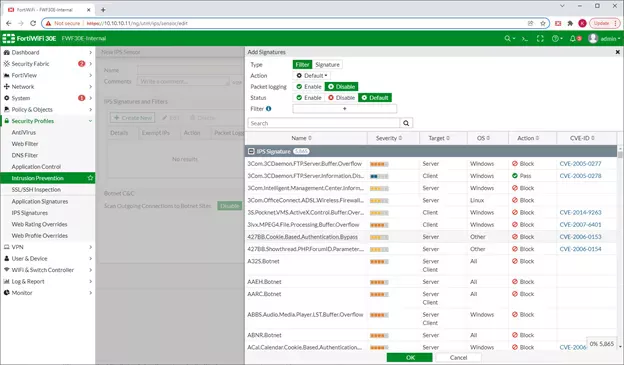

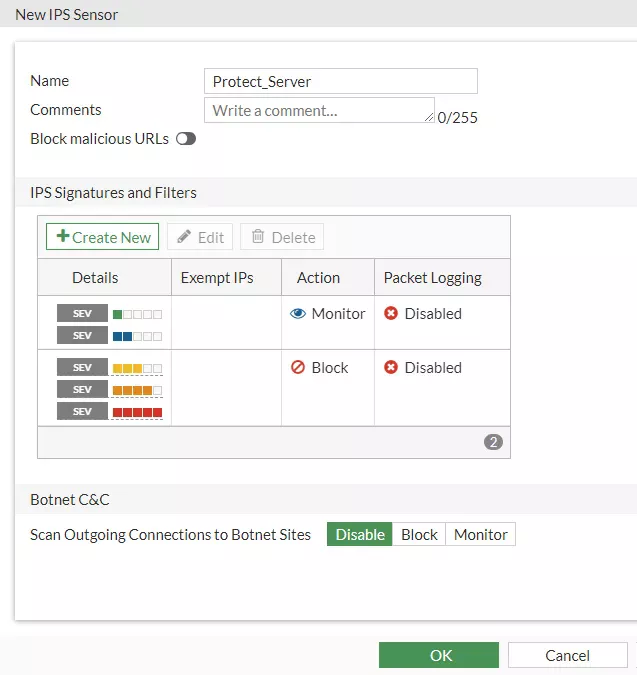

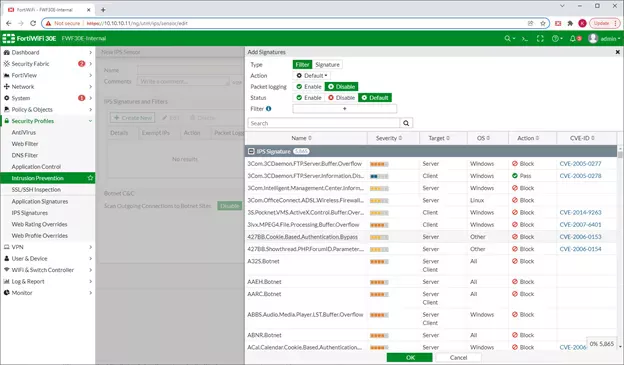

۲. ایجاد یک پروفایل IPS

مسیر:

Security Profiles > Intrusion Prevention

میتوانید از پروفایلهای پیشفرض استفاده کنید یا یک پروفایل جدید بسازید.

در پروفایل IPS:

نوع threat را انتخاب کنید (server/client)

سطح حساسیت (low/medium/high)

فیلتر امضاها بر اساس پلتفرم، نوع آسیبپذیری، CVE، و غیره

۳. اعمال پروفایل IPS روی policy

پس از ساخت یا ویرایش، این پروفایل را به policy مورد نظر نسبت دهید تا ترافیک بررسی شود.

تنظیمات از طریق خط فرمان (CLI)

config ips sensor

edit "MyIPSProfile"

config entries

edit 1

set action block

set severity high

next

end

next

end

و سپس اعمال این پروفایل در policy:

config firewall policy

edit 10

set name "With-IPS"

set srcintf "port1"

set dstintf "port2"

set srcaddr "all"

set dstaddr "all"

set action accept

set schedule "always"

set service "ALL"

set ips-sensor "MyIPSProfile"

set logtraffic all

set nat enable

next

end

مشاهده گزارشها و لاگهای IPS

مسیر:

Log & Report > Intrusion Prevention

میتوانید لاگهای جزئی از حملات مسدود شده، IP مهاجم، امضای فعالشده و نوع تهدید را ببینید.

نکات حرفهای در استفاده از IPS

- انتخاب دقیق پروفایل: پروفایلهایی با حساسیت بالا ممکن است false positive داشته باشند.

- بهروزرسانی امضاها: با فعال بودن FortiGuard، امضاها بهصورت خودکار آپدیت میشوند.

- تأثیر روی عملکرد: IPS به منابع CPU نیاز دارد؛ در شبکههای سنگین، hardware acceleration یا offloading استفاده شود.

- استفاده از Test Mode: در برخی تنظیمات میتوان IPS را فقط برای شناسایی (و نه بلاک کردن) فعال کرد.

- مانیتورینگ دائم حملات Zero-day و advanced نیاز به توجه روزانه دارند.